L’authentification email est très importante pour faire en sorte que vos emails atteignent les boîtes de réception des destinataires. Surtout lorsqu’il s’agit d’email transactionnel, il n’y a pas le droit à l’erreur. Les méthodes principales d’authentification sont SPF (Sender Policy Framework), DKIM (DomainKeys Identified Mail) et DMARC (Domain-based Message Authentication, Reporting & Conformance).

Voici les principaux éléments à rechercher dans les en-têtes d’un email pour vérifier ces configurations et obtenir des détails sur leur fonctionnement.

1. En-tête SPF (Sender Policy Framework)

L’en-tête Received-SPF indique le résultat de la vérification SPF effectuée par le serveur de réception, et l’en-tête Authentication-Results indique le résultat de la vérification SPF

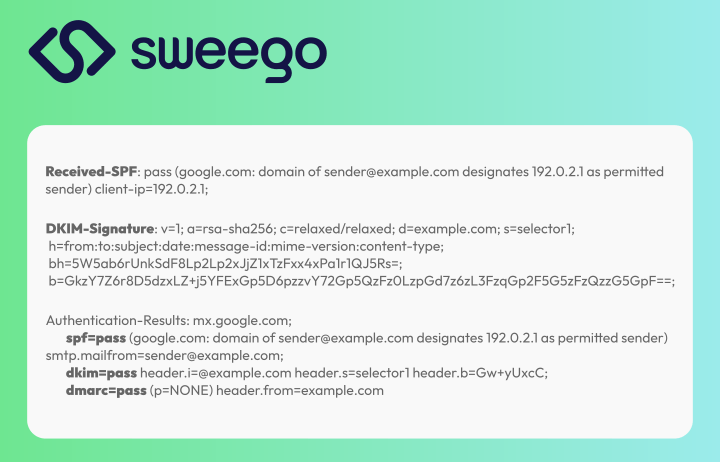

Exemple d’en-tête SPF

Received-SPF: pass (google.com: domain of sender@example.com designates 192.0.2.1 as permitted sender) client-ip=192.0.2.1;- pass : La vérification SPF a réussi.

- client-ip=192.0.2.1 : L’adresse IP du serveur d’envoi.

- domain of sender@example.com designates 192.0.2.1 as permitted sender : Le domaine de l’expéditeur a autorisé l’adresse IP du serveur d’envoi.

2. En-tête DKIM (DomainKeys Identified Mail)

L’en-tête DKIM-Signature contient la signature DKIM de l’email, et l’en-tête Authentication-Results indique le résultat de la vérification DKIM.

Exemple d’en-tête DKIM-Signature

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=example.com; s=selector1;

h=from:to:subject:date:message-id:mime-version:content-type;

bh=5W5ab6rUnkSdF8Lp2Lp2xJjZ1xTzFxx4xPa1r1QJ5Rs=;

b=GkzY7Z6r8D5dzxLZ+j5YFExGp5D6pzzvY72Gp5QzFz0LzpGd7z6zL3FzqGp2F5G5zFzQzzG5GpF==;- d=example.com : Le domaine qui a signé l’email.

- s=selector1 : Le sélecteur utilisé pour trouver la clé publique DKIM dans le DNS.

- bh=5W5ab6rUnkSdF8Lp2Lp2xJjZ1xTzFxx4xPa1r1QJ5Rs= : Le hachage du corps de l’email.

- b=GkzY7Z6r8D5dzxLZ+j5YFExGp5D6pzzvY72Gp5QzFz0LzpGd7z6zL3FzqGp2F5G5zFzQzzG5GpF== : La signature DKIM.

3. En-tête DMARC (Domain-based Message Authentication, Reporting & Conformance)

L’en-tête Authentication-Results contient également le résultat de la vérification DMARC.

Exemple d’en-tête Authentication-Results pour DMARC

Authentication-Results: mx.google.com;

dmarc=pass (p=NONE) header.from=example.com- dmarc=pass : La vérification DMARC a réussi.

- p=NONE : La politique DMARC appliquée (dans ce cas, aucune action spécifique n’est définie).

- header.from=example.com : Le domaine de l’expéditeur vérifié par DMARC.

4. Détail de l’en-têtes Authentication-Results

En plus des en-têtes spécifiques à SPF et DKIM, l’en-tête Authentication-Results fournit une vue d’ensemble des résultats de l’authentification de l’email.

Exemple d’en-tête Authentication-Results combiné

Authentication-Results: mx.google.com;

spf=pass (google.com: domain of sender@example.com designates 192.0.2.1 as permitted sender) smtp.mailfrom=sender@example.com;

dkim=pass header.i=@example.com header.s=selector1 header.b=Gw+yUxcC;

dmarc=pass (p=NONE) header.from=example.com1. Ligne SPF (Sender Policy Framework)

spf=pass (google.com: domain of sender@example.com designates 192.0.2.1 as permitted sender) smtp.mailfrom=sender@example.com;Paramètres possibles

- spf=pass : Résultat de la vérification SPF.

- pass : La vérification SPF a réussi.

- fail : La vérification SPF a échoué.

- neutral : Le serveur de réception n’a pas pu déterminer l’autorisation.

- softfail : Échec partiel de la vérification SPF.

- permerror : Erreur permanente dans la vérification SPF.

- temperror : Erreur temporaire dans la vérification SPF.

- (google.com: domain of sender@example.com designates 192.0.2.1 as permitted sender) :

- google.com : Serveur de réception ayant effectué la vérification.

- domain of sender@example.com : Domaine de l’expéditeur utilisé dans l’enveloppe SMTP.

- designates 192.0.2.1 as permitted sender : Domaine autorisant l’adresse IP 192.0.2.1 à envoyer des emails.

- smtp.mailfrom=sender@example.com : Adresse email utilisée dans l’enveloppe SMTP.

2. Ligne DKIM (DomainKeys Identified Mail)

dkim=pass header.i=@example.com header.s=selector1 header.b=Gw+yUxcC;Paramètres possibles

- dkim=pass : Résultat de la vérification DKIM.

- pass : La vérification DKIM a réussi.

- fail : La vérification DKIM a échoué.

- neutral : La vérification DKIM est indéterminée.

- permerror : Erreur permanente dans la vérification DKIM.

- temperror : Erreur temporaire dans la vérification DKIM.

- header.i=@example.com : Domaine de l’expéditeur ayant signé l’email.

- header.i : Identité de l’expéditeur.

- @example.com : Domaine ayant signé l’email.

- header.s=selector1 : Sélecteur DKIM utilisé pour trouver la clé publique.

- header.s : Sélecteur DKIM.

- selector1 : Sélecteur spécifique utilisé.

- header.b=Gw+yUxcC : Valeur de la signature DKIM.

- header.b : Valeur de la signature.

- Gw+yUxcC : Signature DKIM spécifique.

3. Ligne DMARC (Domain-based Message Authentication, Reporting & Conformance)

dmarc=pass (p=NONE) header.from=example.comParamètres possibles

- dmarc=pass : Résultat de la vérification DMARC.

- pass : La vérification DMARC a réussi.

- fail : La vérification DMARC a échoué.

- permerror : Erreur permanente dans la vérification DMARC.

- temperror : Erreur temporaire dans la vérification DMARC.

- (p=NONE) : Politique DMARC appliquée.

- p=NONE : Aucune action spécifique définie (seulement surveillance).

- p=QUARANTINE : Emails non conformes placés en quarantaine.

- p=REJECT : Emails non conformes rejetés.

- header.from=example.com : Domaine de l’expéditeur vérifié par DMARC.

- header.from : Domaine de l’expéditeur.

- example.com : Domaine utilisé dans le champ

From.

L’en-tête Authentication-Results fournit une vue d’ensemble des résultats des vérifications SPF, DKIM et DMARC. Chaque ligne donne des détails sur le statut de la vérification, l’identité et le domaine de l’expéditeur, ainsi que les politiques appliquées. En analysant ces en-têtes, vous pouvez vérifier que votre configuration d’authentification email est correcte et identifier les problèmes potentiels à résoudre.

Conclusion

Pour vérifier que l’authentification email (SPF, DKIM, DMARC) est correcte, examinez les en-têtes Received-SPF, DKIM-Signature, et Authentication-Results. Assurez-vous que les résultats indiquent pass pour SPF, DKIM, et DMARC.

Vous pouvez aussi utiliser des outils en ligne comme DKIMValidator, Mail-tester, About My Email et l’excellent LearnDMARC pour tester et analyser vos emails en détail.

Si vous souhaitez en savoir plus sur la délivrabilité, lisez notre guide de délivrabilité ou encore les différents status possibles d’un email

EN

EN FR

FR